Peu relayé dans les médias, un événement majeur est survenu en juin 2017 qui a affecté 20% du transport mondial de marchandises pendant plus de 10 journées. Et engendré des pertes financières estimées à 10 milliards $ dans un système économique où la production est basée sur le «juste à temps» et où la production des biens est «décentralisée» parmi des manufacturiers intervenant dans plusieurs pays.

La raison de ce soudain arrêt dans le transit des marchandises qui a affecté plus de 20% de la production à l’échelle mondiale?

Un virus informatique d’une ampleur jamais vue à ce jour.

Maersk, le plus important transporteur de marchandises à l’échelle mondiale

20 juin 2017: un bel après-midi d’été où la température est douce et clémente à Copenhague, siège social du transporteur Maersk et principal centre d’opération de l’entreprise. Maersk est un conglomérat actif dans le transport des marchandises, dans l’exploration pétrolière, dans la gestion d’installations portuaires, dans la gestion de sites de transbordement de marchandises,…:

- 80 000 employés

- 574 bureaux d’affaire répartis dans 130 pays

- 800 navires

- 70 ports en gestion/opération

- 76 terminaux maritimes sous gestion

- 4 000 serveurs informatiques

- 45 000 ordinateurs

- …

Ainsi, en moins de 2 heures, tous les ordinateurs et serveurs étaient hors service et l’ensemble complet de la logistique de gestion des marchandises, déployée par Maersk, était à l’arrêt.

Ce qui implique l’arrêt complet du transbordement de conteneurs sur les cargos et dans les terminaux maritimes et l’arrêt immédiat de la livraison de toute marchandise aux manufacturieurs opérant selon la formule du «juste à temps».

Ce qui implique également un arrêt/ralentissement de la production à l’échelle mondiale, rien de moins.

Avec une remise en service de l’ensemble des opérations de l’entreprise qui a nécessité des efforts «inédits» durant 10 jours, une remise en service qui aurait pu ne jamais se réaliser…

D’autres entreprises/gouvernements touchés par le virus?

A l’évidence, le virus s’est propagé à grande vitesse à l’échelle mondiale et a affecté le plus d’entreprises et de gouvernements parmi tous les virus recensés à ce jour.

Ainsi, parmi les entreprises et gouvernements qui ont fait état du méfait (hormis ceux qui ont passé le méfait «sous silence»):

- toutes les institutions bancaires en Ukraine (réseaux informatisées et ordinateurs mis hors service en moins de 45 secondes)

- la totalité des ministères et bureaux gouvernementaux en Ukraine

- les producteurs et distributeurs d’électricité en Ukraine

- l’entreprise de logistique danoise Maersk (pertes estimées au minimum à 300 M$)

- la compagnie pharmaceutique Merck (pertes de 870 M$)

- le distributeur de colis FedEx via sa filiale européenne TNT (pertes de 400 M$)

- l’entreprise française de construction Saint-Gobain (pertes estimées à 384 M$)

- le fabricant de produits alimentaires Snack Mondelez (pertes de 188 M$)

- le manufacturier britannique Reckitt Benckiser (pertes de 129 M$)

- des hôpitaux situés en Pennsylvanie

- un usine de chocolat en Tasmanie

- le producteur russe de gaz naturel Rosneft

- …

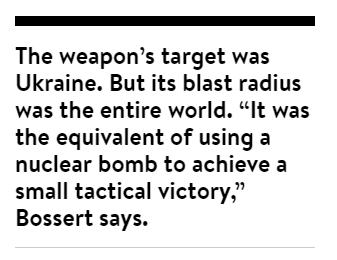

A l’origine, ce virus mis au point en Russie visait expressément l’Ukraine, à savoir mettre hors service ses systèmes et réseaux informatiques (avec laquelle elle entretient une guerre larvée depuis l’invasion de la Crimée) mais il s’est propagé à l’échelle mondiale lors de la mise à jour d’un logiciel, mise à jour initiée à partir d’un serveur infecté par un virus unique et foudroyant.

Tout comme la Russie l’avait fait en décembre 2016 en mettant hors service le réseau d’électricité à la grandeur de l’Ukraine:

Connaissez-vous « Industroyer »? Pourquoi Hydro-Québec aurait tout intérêt à le connaître…

La mutation d’un virus mis au point par la National Security Agency (NSA Etats-Unis) en une arme nouvelle d’une efficacité redoutable

Ce virus dénommé NotPetya a été mis au point à partir du logiciel/virus EternalBlue développé par les spécialistes américains de la National Security Agency auquel on a greffé le logiciel Mimikatz destiné, à l’origine, à mettre en évidence une faille donnant accès aux mots de passe consignés dans les ordinateurs sans restriction aucune.

Ainsi, le logiciel/virus EternalBlue se chargeait de contourner les défenses informatiques des serveurs/ordinateurs alors que le logiciel/virus Mimikatz, s’étant emparé des mots de passe, a été modifié afin de détruire le contenu des disques rigides des ordinateurs, sans que ceux-ci ne puissent être restaurés d’aucune façon. Et la combinaison des deux outils a généré un virus d’une efficacité redoutable avec un temps de propagation «presque instantanné».

Au surplus, dans la mesure où l’entreprise Maersk avait créé un répertoire «unique» où tous les mots de passe étaient centralisés (les pirates informatiques ayant eu accès à ce répertoire via le logiciel/virus Mimikatz), elle avait ainsi ouvert la porte à ce que le virus NotPetya se propage dans l’ensemble de son infrastructure informatique déployée à l’échelle mondiale.

Quelles leçons tirer de la mésaventure issue du virus NotPetya?

Tout d’abord, ce virus s’était propagé à partir d’un serveur utilisé pour la mise à jour du logiciel M.E.Doc (en usage principalement en Ukraine) mais dont l’installation du logiciel avait été autorisée sur un ordinateur intégré au réseau informatique de la firme Maersk, la cause du fléau qui a affligé Maersk pendant 10 journées. Ce qui devrait amener les entreprises à mettre en application une procédure visant l’exclusion totale de tout logiciel qui n’est pas utilisé pour les stricts besoins de l’entreprise.

Au surplus, afin de contrer la propagation de tels virus, s’assurer de mettre à jour les logiciels configurés dans les serveurs et ordinateurs, une précaution qui n’avait pas été mise en application chez Maersk alors que des serveurs et des ordinateurs utilisaient des systèmes d’exploitation qui n’étaient plus mis à jour afin de contrecarrer la propagation des nouveaux virus.

Mais, également, implanter le mécanisme d’accès «2FA» dans les serveurs et les ordinateurs, soit une identification à 2 niveaux qui fait en sorte que, les mots de passe étant compromis, les pirates informatiques ne peuvent y accéder sans détenir une «seconde clé d’accès» sous le contrôle direct de l’utilisateur.

Qui plus est, il s’avère indispensable de questionner l’installation de la domotique destinée à gérer les résidences et les bureaux d’affaire dans la mesure où la prise de contrôle de tels appareils et l’accès non autorisé dans les locaux, par des pirates informatiques, s’avère une invitation à ce que ces systèmes soient détournés de leurs fonctions premières.

Un tel scénario pourrait-il à nouveau se reproduire?

Oui, sans aucun doute, dans la mesure où l’informatique est de plus en plus présente pour gérer les systèmes bancaires, pour gérer la production décentralisée de biens manufacturés, pour les besoins de gestion des gouvernements et des institutions publiques, pour gérer l’ensemble du secteur de l’énergie,…

Alors qu’une simple faille, dans l’un des sous systèmes de cette vaste toile informatique, s’avère une porte d’entrée pour rendre inopérants l’ensemble des systèmes informatiques qui gèrent notre quotidien.

Pour en savoir davantage sur le virus NotPetya

Toute cette mésaventure «passée sous silence» a fait l’objet d’une analyse très élaborée présentée dans le magazie Wired, extraite d’une publication qui sera lancée sous peu:

The Untold Story of NotPetya, the Most Devastating Cyberattack in History – WIRED – 2018-08-22